Vous êtes biologiquement piratable par un enfant de 12 ans

- 20 minsJe risque ici, dans la suite de ces lignes, de vous distribuer un dose d’anxiété. Il ne tient qu’à vous et moi de transformer ce qui va être décrit dans cet article en opportunité d’améliorer les différents risques et problèmes mis en évidence. Mais attention dans ce billet, il ne s’agit pas faire une chute dans une paranoïa pour une course aux clics, voir “La viralité de la peur à l’ère du numérique : une aubaine commerciale ?”.

L’envie de ne pas rester immobile

Ce samedi 4 Novembre il y avait un évènement intéressant à Brest organisé par la cantine numérique sur la sécurité informatique, Unlock Your Brain, HArden your Sytem. J’ai suivi via Twitter et Mastodon la retranscription en direct des échanges.

La qualité des intervenants, la pertinence des sujets, le sérieux de l’organisation, m’ont fait un peu “râler” sur les réseaux sociaux, du genre “J’aimerai vraimment avoir ça dans ma ville”.

Réponse juste, concise et ciselée, par un des intervenants (dont je dévore les écrits et documentations):

“You Can Do It.” Stéphane Bortzmeyer via twitter

Ok ! C’est #JFDI (Just Fucking Do It), ce qui me plait bien car fréquent dans les démarches tier-lieux et biohackerspaces.

Ainsi voici quelques raisons de mon envie :

- J’aurais aimé que l’on évoque la sécurité “Biologique” au même niveau que celui accordé à l’informatique car la responsabilté et la maîtrise sont éthiquement partagées par les mêmes praticien.ne.s.

- Je tiens à informer le plus de personnes possible sur des enjeux immenses pour une préhension du sujet par les concerné.e.s : citoyennes et citoyens

- Je voudrais introduire par cet article un cycle d’ateliers et de tables rondes sur le sujet à Rennes et plus largement en Bretagne

- Envoyer une invitation non déguisée à la Cantine Numérique de Brest pour imaginer des évènements #HYBHYS à Rennes ou ailleurs.

Car si “En terme de sécurité des Objets Connectés nous en sommes là où l’ordinateur était en 1995”, concernant notre intimité biologique et physiologique nous en sommes là où était le papier à musique, avec une vitesse de lecture démultipliée sans pareille mesure.

Dictature consentie

Posez-vous la question : “Combien de minutes par jour je ne suis pas au contact d’un ordinateur ou d’une technologie ?”. Si vous trouvez immorale que notre Attention soit devenue une ressource économique (Voir Wikipedia), alors vous n’êtes pas au bout de vos peines.

Partout des artefacts visibles comme nos smartphones, objets domestiques connectés, appareils photos, mais également des objets moins tangibles comme une caméra de surveillance, des voitures high-tech qui passent devant nous, une puce dans un objet quotidien anodin, mais aussi des millions de câbles invisbles pour transporter et alimenter tout ça… Soit “Une toile large comme le monde” comme le met si bien Audrey Seigne en roman (Fiche de lecture par Stéphane Bortzmeyer), une toile dans laquelle nous sommes toutes et tous englué.e.s. Les banques et les assurances (e.g. AXA et le redirecteur), ces organismes si…. bref… dont il est encore difficile de se passer, sont assez facilement enclins à laisser insidieusement passer nos données, sans notre consentement éclairé, dans les serveurs et mains de sociétés qui s’en font bonne fortune financière.

Ces compagnons du quotidien sont pourtant des passoires en plus d’être sans scrupules sur nos données :

Nous étions un immense assemblage de CGAT, acides aminés de l’ADN, à déchiffrer pour nous soigner, nous sommes aujourd’hui un puit d’octets constituant de données à chiffrer, au sens “crypter”, pour nous protéger. Nous atteignons le temps où ces deux bases de “codes” sont inter-reliées.

« L’hybridation humain-biologie-artefact est déjà de nos jours une réalité », nous rappelle le philosophe Miguel Benasayag. Mais comme peu de personnes comprennent et maitrisent les artefacts technologiques et les pratiques de la biologie, beaucoup s’en laissent bercer par un doux consentement de pseudo-confort, je dirais que c’est en réalité très inconfortable de se faire spolier ainsi. Un consentement qui laisse champ libre aux géants assoiffés de pouvoir pour se servir allègrement dans vos données, votre vie privée, votre physiologie et votre biologie.

Nous laissons nos visages, rétines et iris se faire filmer et photographier, certains appareils se démarrent aux empreintes digitales, nous mettons volontairement des photos de nous et de nos enfants sur des résseaux sociaux qui ne nous veulent aucun bien et sont la cible d’attaques permanentes…

Ma banque utilise Internet Explorer comme navigateur dans leur agence pour renseigner certaines demandes client, tu jetes ton mégot de cigarette au sol (c’est plein de “données de toi dessus) devant le café où te connectes avec un wifi non sécurisé sur un ordinateur friable… Vous souvenez-vous de l’attaque sur Rex Mundi, labo d’analyse de sang, et la perte des données de 15 OOO patients français ?

Tu utilises des applis Nike ou Apple pour leur offrir des informations sur ta santé lors de ton footing, des sextoys connectés piratables (Screwdriving. Locating and exploiting smart adult toys), tu poses des questions sur ta santé via internet (navigateur, moteur de recherche, ordinateur et wifi non sécurisés)…

Et il n’y a pas que Google et consorts qui sont vos pilleurs de vie, Bio, car un enfant de 12 ans un peu curieux pourrait lui aussi se servir dans vos artefacts technologiques, vos données numériques comme physio et biologique. C’est autant une mauvaise qu’une bonne nouvelle. Nous pouvons alors considérer “Le logiciel dévore le monde, marchons dans le Dehors”, et que si un enfant peut le faire alors nous pouvons tous apprendre comment faire et comment s’en prémunir.

Si vous désirez pousser plus loin la réflexion sur le numérique et les fonctionnements des internets, car ici je fais simple, vous avez quelques ressources supplémentaires à disposition en fin de cette article.

“Hack Your Brain, crack your intimity”

L’informatique c’est compliqué ? Donc c’est pour cela que nombre de personnes abandonnent leurs libertés et intimités sur l’autel du consentement ? Pourtant l’informatique, le numérique et les internets sont peut-être aujourd’hui l’une des choses les plus documentées de l’histoire de l’humanité. Ce qui, en théorie, met à disposition de toute personne curieuse une quantité de ressources (documentation, tutoriel, vulgarisation, tests, code source) permettant de s’informer, se former, discuter, rencontrer et commencer à se protéger. Il est d’ailleurs fréquent de parler d’hygiène numérique (Ex: sur Framablog).

Tout ceci est possible car il y a une philosophie dite du “Libre” :

Un logiciel est libre si et seulement si sa licence garantit les quatre libertés fondamentales :

- la liberté d’utiliser le logiciel

- la liberté de copier le logiciel

- la liberté d’étudier le logiciel

- la liberté de modifier le logiciel et de redistribuer les versions modifiées

“Une loi connue apparait comme la possibilité d’un liberté” Pierre Bourdieu “Cela dit, dès que la loi est énoncée, elle peut devenir un enjeu de luttes : lutte pour conserver en conservant les conditions de focntionnement de la loi ; lutte pour transformer en changeant ces conditions” Pierre Bourdieu

Donc en face de logiciels et machines opaques, dont on ne peut que très difficilement connaître les fonctionnements, il y a un esapce de liberté offert à tout individu curieux.

Hygiène numérique, virus, intrusion, code, les mots passerelles entre vivant et numérique sont nombreux. Ce qui reflète une frontière entre l’huamin et la machine qui devient de plus en plus perméable et floue (Voir les notes “Être ou ne pas être artificiel). Le logiciel du vivant, Bioware, est-il toujours toujours libre ou est-il aujourd’hui préempté et breveté par des industriels ? Peut-on librement l’utiliser, le copier, l’étudier et le modifier ?

Si un système, ou plutôt l’écosytème numérique, est non-sécurisé, pour des raisons d’opacité ou de négligence, si un sytème est corrompu pour alimenter des ressources de stratégies financières, et que ce système s’interface de plus en plus avec votre coprs et ce qui compose votre individualité biologique, alors seriez-vous prêt à donner votre code génétique à une entreprise quasi-incconue et opaque sous couvert qu’elle vous “facilite la vie” ? Êtes vous prêts à confier à une infrastructure réseau, dont les failles sont avérées (le blog de devnull est intéressant à ce sujet), vos empreintes digitales ou la photo des yeux de vos enfants ?

Durant le mois d’Octobre j’ai réalisé et animé un atelier “Biopanique, cuisine et féminisme” à l’Hôtel Pasteur de Rennes avec un public novice. Lors de cette demi-journée, j’avais posé aux participant.e.s la question suivante : “après avoir manipulé de l’ADN de pois cassés en quelques dizaines de minutes dans une cuisine avec uniquement les produits du quotidien, seriez-vous dérangé.e.s par réaliser la même manipulation avec un échantillon provenant d’un humain ?”. Cette possibilité ouverte, et maintenant comprise par les interessé.e.s après apprentissage par le faire, soulevait bien plus d’inquiétude que de satisfaction d’une compétence apprise. Car il s’agissait très concrétement de toucher à l’une de nos intimités la plus profonde, les constituants de notre vie privée et à notre liberté à ne pas être fichable sans notre consentement.

J’ai également appris par le passé cette manipulation à des adolescents car je partage la conviction qu’il vaut mieux des citoyens éclairés et avertis en capacité de faire par eux-mêmes que des consommateurs spoliés et enchaînés par ignorance. Ce qui me semble également être dans la démarche des responsabiltés de sécurité informatique présent à l’évènement Brestois cité en introduction.

Si vous couplez cette “science amusante” avec des machines et des outils libres et reproductibles chez soi, comme :

- Open PCR, par exemple, détecter la présence du virus VIH ou mesurer une charge virale (concentration du virus dans le plasma), des traces d’OGM (organismes génétiquement modifiés), ou encore des virus d’hépatites B, C et D.

- Do It YourSelf Crispr kit, un outil d’édition génétique, comme on édite du code informatique, pour recombiner du vivant en n’étant limité que par l’imagination (et votre éthique si vous en avez)

Vous jeteriez encore votre mégot par terre en plus de jeter vos données informatiques dans la gueule d’un Facebook ? Vous utiliseriez encore des WC connectés qui font des données de vos selles une base de données accessible par malveillance ?

Et si en plus du problème de faillibilité des machines et des réseaux vous considériez la possibilité de vous soutirer des informations par “Ingénierie sociale”, c’est à dire en exploitant, sans obligatoirement utiliser un ordinateur, les faiblesses psychologiques, sociales et plus largement organisationnelles pour permettre d’obtenir quelque chose de la personne ciblée, vous pensez que votre dossier médical numérique est en sécurité dans un “cloud” ? Sachant que le cloud n’existe pas, ce cloud n’est que l’ordinateur d’un autre.

Pour parachever cet instant mauvaises nouvelles, le coût pour séquencer le génome de l’homme a chuté de 100 000 $ en 2009 à seulement 1 000 $ en 2014 et cela continue toujours plus rapidement. Chute des prix, augmentation de la capacité numérique, accessibilité des ressources, atténuation de la frontière humain-machine, far west de nos données physio et biologique, sont des facteurs qui rendent très attractif le piratage de la biologie d’un être vivant, d’autant plus d’un humain que l’on peut mettre en situation de chantage, voir pire, de contrôle et même de modification contre son gré (et je ne parle pas là de vous implanter un puce sous peau - ceci est du body hacking).

Du fait de cet attractivité d’un nouvel “eldorado”, ou enfer sur terre, des chercheurs ont réussi la “prouesse d’infecter un ordinateur par le moyen d’ADN synthétisé”.

Et Microsoft, société qui n’a pas peur de violer vos données, s’attache lourdement à essayer de stocker 1,000,000,000 de TeraBytes de données dans 1 gramme d’ADN. Ça fait une possibilité de gros virus pour spolier encore plus les “utilisateurs” ça…

Heureusment tout n’est pas si noir. Meredith Patterson et le Biopunk manifesto (video en anglais) par exemple :

La littérature scientifique est nécessaire pour qu’une société fonctionne à l’époque moderne. La littérature scientifique n’est pas une éducation scientifique. Une personne éduquée dans la science peut comprendre la science; une personne scientifiquement instruite peut faire de la science. La littérature scientifique permet à tous ceux qui la possèdent de contribuer activement à leur propre santé, à la qualité de leur nourriture, de l’eau et de l’air, à leurs interactions avec leur propre corps et au monde complexe qui les entourent.

Expérience Biopunks. Nous avons des questions, et nous ne voyons pas l’intérêt d’attendre que quelqu’un d’autre y réponde. Armés de curiosité et de la méthode scientifique, nous formulons et testons des hypothèses afin de trouver des réponses aux questions qui nous empêchent de dormir la nuit. Nous publions nos protocoles et nos conceptions d’équipement, et partageons notre expérience de laboratoire, afin que nos collègues biopunks puissent apprendre et développer nos méthodes, ainsi que reproduire les expériences des uns et des autres pour confirmer la validité.

« Nous vivons un moment historique », affirme Catherine Jessus, directrice de l’Institut des sciences biologiques (INSB) au CNRS, dans balises.fr mais sans jamais évoquer les risques et opportunités de la sécurité autour de ce bigbang du vivant. Un peu comme si nous allions à grande vitesse reproduire les mêmes erreurs que celles liées à l’explosion du numérique, des internets tout ça tout ça, toujours les yeux fermés.

“Pass the password”

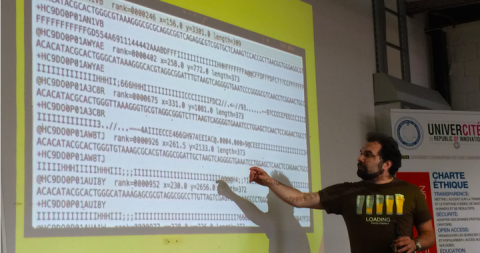

Yaniv Erlich, un informaticien de l’Université de Columbia à New York qui a étudié le stockage de l’ADN, dit qu’il était plus préoccupé par les centres universitaires utilisant des mots de passe par défaut sur leurs séquenceurs d’ADN connectés à Internet, qui pourraient être des cibles pour les rançongiciels.

Christophe Dessimoz, biologiste computationnel à l’Université de Lausanne en Suisse, a déclaré à The Register que les «l’hygiène générale des programmes de bioinformatiques sont très faibles».

“Les outils actuels ont été développés pour gérer des séquences d’ADN naturelles, qui ne devraient pas contenir de code exécutable par les ordinateurs”

Il y a urgence de penser à la sécurité dans l’écosystème de séquençage de l’ADN

La principale recommandation des auteurs de la la prouesse d’infecter un ordinateur par le moyen d’ADN synthétisé est que les logiciels de bioinformatique n’ont pas encore été conçus pour résister à des attaques de type DDos attack, mais vu que l’ADN est une information encodée dans des produits chimiques, les auteurs, comme Tadayoshi Kohno, de tels logiciels devraient être conscients des risques qu’ils ont démontrés.

Kohno, qui est en train d’étudier la réglementation autour des pipelines d’analyse et de séquençage de l’ADN, pense qu’il est possible qu’il y ait d’autres exploits qui pourraient tirer avantage de l’ADN.

Vous pouvez trouver le document ici [PDF] et l’explication et la FAQ de l’Université ici. L’équipe a présenté ses recherches évaluées par des pairs lors du symposium USENIX sur la sécurité à Vancouver.

Tout va bien, tout va bien, tout va … “7-year-old shows how easy it is to break into a public network in less than 11 mintues” Sorry Guys !

“Powned your bios”

Il ne s’agit pas d’être oiseau colporteur, pseudo-prophétique, de catastrophisme inéluctable, comme le font certains défenseurs de l’I.A par exemple ou d’un monde sans aucune technologie, mais bien plus de ne pas nier une réalité effective présente et de permettre à tout à chacun de s’équiper intellectuellement et techniquement pour ne pas être les victimes d’un système “qui leur veut du bien” surtout en les dépouillant, comme le font les prophètes évoqués précédemment.

Alors, pour répondre à des problèmes de failles dans l’infrastructure, autant trouver cette faille, l’exploiter pour interroger et donner à lire, à voir, à réutiliser et améliorer librement ce qui a été “pris à son propre jeu” (pas simple de traduire “powned” en français).

Deux des bonnes questions à se poser en terme de sécurité sont tout simplement : “Pourquoi je dois me protéger et comment je teste moi-même la présence de failles dans un système ?”. C’est là le démarrage de l’acte de curiosité et la marche dans une zone d’inconnus, ce qui les pré-requis à toute vélléite d’apprentissage.

“Biological life does not want to keep speeding up like a chip design, cycling ever faster year by year” Ullman, Close to the machine, 1997

Par exemple, si vous aimez l’art, vous pouvez tenter “une ferme à rotifères” chez vous pour nourrir des micro-oragnismes avec votre salive (Cf article traduit en français). Puis ensuite utiliser les rotifères cultivés comme biotraceurs dans vos enveloppes postales ? Ou comme artefacts pour “powned” un test salivaire ?

Vous pouvez cultiver des acetobacter (aide ici, présentes dans les vinaigres notamment, pour obtenir de la celullose bactérienne puis configurer votre appareil à démarrage par empreinte digitale pour qu’il reconnaisse cette fine couche, et non plus votre doigt, placée comme un préservatif au bout de votre phalange.

Si vous voulez pousser plus loin, entrainez vous sur l’outil, (sur des données issues de vos rotifères ?), Fqzcomp, un compresseur de base de fastq, conçu principalement pour la haute performance (malgré cela, il est comparable à bzip2 pour les niveaux de compression). C’est celui qu’ont utilisé les chercheurs du UW CSE Security and Privacy Research Lab dans la prouesse évoquée précdemment, cela vous permettra d’être sur un pied d’égalite, voir même d’améliorer les conditions de sécurité.

Toujours dans l’optique de “piéger” un système qui semble ne pas bien fonctionner autour de votre vivant, Bios, vous pouvez vous essayer à la Gynécologie DIY de GYNEpunk et comparer les résultats obtenus avec ceux d’un test de grossesse électronique par exemple, ou encore de suivre et contribuer à leurs travaux sur les hormones avant qu’Amazon et “Pharma truc” nous dépossède de notre Bios, avant se faire massivement pirater leurs bases de données.

En comprenant mieux les mécanismes et les fébrilités de la frontière entre votre biologie et les infrastructures qui nous entourent vous pouvez développer vos propres mécanismes de protection face au risque de biopiratage, y compris en utilisant l’“Ingénierie sociale.

“PenTest your biological sanctuary”

La curiosité de chaque individu devrait le pousser à s’interesser à comment “les choses” sont assemblées et comment elles fonctionnent, ce qui amène, par exemple, à démonter un ordinateur et revoir la loi d’Ohm pour comprendre les interactions entre matériel et logiciel. Puis, toutjours dans cette démarche de curiosité, de lancer des “tests de pénétration” pour évaluer le degré de fiabilité d’une machine, d’un logiciel, d’une infrastructure.

Tout le monde s’en fout ? Vous ne devriez pas, que ce soit concernant votre ordinateur, votre site web, ou concernant votre patrimoine biologique…

Tentez d’extraire votre propre ADN et réalisez une base de collecte avec l’ADN des organismes vivants qui vous entourent (plantes, animaux…) comme décrit ici. Cela vous semble difficile de pénetrer votre “intimité protéinique” et de faire une cartographie de votre environnement biologique ? En tout cas, un enfant de 12 ans peut le faire. Seriez-vous choqué de l’extrême facilité de cette manipulation et de ses conséquences dans un état d’urgence passé dans le droit commun ? tout vous semble sécurisé ?

Je vous suggère, en guise de plat de résistance, de vous initier à tcpdump sur votre ordinateur via ce tutoriel et de tester un appareil qui recueille vos données physio ou biologiques ; e.g smartphone et appli photo avec filtre facial (les données biométriques de vos yeux sont en sécurité ?), appareil médical, etc. trouverez-vous le degré de sécurité que vous estimez juste ?

Vous pouvez aussi vous essayer à des tests sur le génome des bières si toucher au corps humain vous inquiète…

La bière aussi est un “nuage” de CGAT et de 0 et de 1, comme nous les humains…

Il existe déjà plein d’outils de pentest et il y a encore des tas de méthodes à développer et/ou adapter autour du vivant. À nous de nous saisir des responsabilités face aux enjeux actuels, à nous, collaborativement et en pair à pair, de redessiner les contours d’un éthique qui n’existe pas dans un design adpaté aujourd’hui. “« Que faut-il pour XXX ? » « Du logiciel libre ! » Non, une gouvernance éthique !” by Aeris sur son Blog.

“La bataille pour la Gouvernance Éthique sera bien plus difficile à remporter.” “Le problème de la Gouvernance Éthique est que contrairement au Logiciel Libre, elle n’est pas un avantage pour ceux qui souhaiteraient s’y mettre. Au contraire” @Aeris

La suite ?

Vous pouvez suggérer vos idées et/ou notifier les erreurs dans cet article dans une ISSUE ou même proposer une rencontre ou un futur atelier. Vous pouvez contribuer à l’amélioration et correction de ce texte dans une Pull Request.

De nouveaux articles plus spécifiques viendront dans les semaines à venir, avec des questionnements et cas pratiques sur l’anonymat et pseudonymat biologique.

Je referais des ateliers similaires à “Biopanique, cuisine et féminisme”, sur la question de l’identité par exemple, à Rennes ou ailleurs ; ainsi que d’autres ateliers sur la sécurité personnelle et collective par le prisme du biohacking, à Rennes et partout où il y aura une demande de travailler ensemble (peut-être à Brest à la Cantine numérique ? Ou lors d’un Hack Your Brain à Rennes ?)

Ressources autour du sujet

- Code of conduct r00tz.org : Hacking gives you super-human powers. You can travel time & space. It is your responsibility to use these powers for good & only good.

- Cours « Internet derrière l’écran » au CELSA, Stéphane Bortzmeyer

- [Exploit exercises](https://exploit-exercises.com/]

- Computer Security, Privacy, and DNA Sequencing: Compromising Computers with Synthesized DNA, Privacy Leaks, and More

- Vidéo conf Usenix sur Computer Security, Privacy, and DNA Sequencing

- DNA hacking is the biggest opportunity since cyberattacks, Wired

- A How-To For DIYbio Lab Equipment

- BioCryptography and Biometric Penetration Testing

Remerciements

Pour les contibutions et corrections dans cet article:

Merci à toutes les personnes qui soutiennent les efforts par leurs dons